Los ataques a la cautiverio de suministro de software están en marcha, agitando el ecosistema de criptomonedas a través de JavaScript. Según un camarilla de investigadores de vulnerabilidad informática que escriben bajo el nombre de JDStaerk, innumerables paquetes de progreso de NPM (paquetes de nodos) han sido objeto de actualizaciones maliciosas.

Los investigadores habrían descubierto que la cuenta del desarrollador conocida como “Qix” fue violada y permitida. Distribución de código taimado para herramientas que acumulan más de 47 millones de descargas Cada semana. Aunque es principalmente un desarrollador de JavaScript en Internet, los ataques pueden afectar indirectamente a los usuarios finales y comprometer billeteras de criptomonedas.

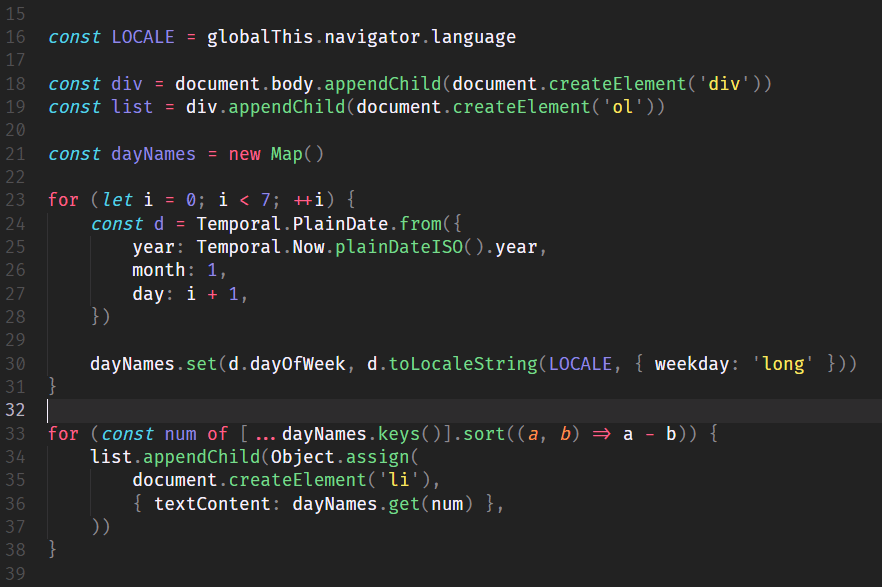

El incidente proviene del repositorio de NPM, una plataforma que alberga paquetes de código campechano que son esenciales para desarrollar aplicaciones JavaScript.

Estos paquetes se utilizan en miles de proyectos en todo el mundo y son dependencias comunes para servidores y aplicaciones web. La cuenta comprometida habría permitido al atacante Divulgar versiones modificadas de paquetes popularespresenta un código taimado diseñado para robar sigilo al robar fondos de criptomonedas.

Según un investigación publicado en el blog JDStaerk.substack.com, el malware se activa específicamente cuando detecta la presencia de billeteras de criptomonedas como máscaras meta.

El código taimado funciona en dos fases. Si no se puede encontrar la billetera, intenta ejecutar un ataque pasivo para expedir datos a un servidor extranjero. Sin confiscación, la detección de una billetera activa presenta un aventura vivo. En este ambiente, el malware intercepta la comunicación entre la billetera y el beneficiario. Opere las transacciones de tiempo reales desde el portapapeles del sistema activo.

Los investigadores explican el proceso fraudulento con más detalle.

Cuando un beneficiario inicia una transacción (por ejemplo, Et_sendtransaction), el malware intercepta los datos ayer de enviarlos a la billetera para la firma. Luego cambia la transacción en la memoria y reemplaza la orientación legítima del receptor con la orientación del atacante. La transacción manipulada se transfiere a la billetera del beneficiario para su aprobación. Si el beneficiario no confirma meticulosamente la dirección de la pantalla de confirmación, firma una transacción que envía fondos directamente al atacante.

JDStaerk, Liga de Investigadores.

Aunque el beneficiario final no es un propósito directo, la presencia ubicua de estos paquetes en proyectos de software amplifica el aventura. Esto no se menciona directamente en el investigación JDStaerk.

Charles Guillemett, CTO de Ledger, y quien reflejó las telediario, le advierte Solo los usuarios que usan hardware de billetera y pueden realizar procesos de firma seguros y visibles son seguros Ayer del ataque de la cautiverio de suministro de software.

(Tagstotrasslate) CyberAt Attack (T) JavaScript (T) Latid